منذ العصور القديمة ، اعتمد الناس على التشفير ، فن الكتابة وحل الرسائل المشفرة ، للحفاظ على أسرارهم آمنة. في القرن الخامس ، تم نقش الرسائل المشفرة على الجلد أو الورق وتسليمها من قبل رسول بشري. اليوم ، تساعد الشفرات في حماية بياناتنا الرقمية أثناء ضغطها عبر الإنترنت. غدا ، قد يشهد المجال قفزة أخرى. مع وجود أجهزة الكمبيوتر الكمومية في الأفق ، يستغل المبرمجون قوة الفيزياء لإنتاج أكثر الأصفار أمانًا حتى الآن.

الأساليب التاريخية لحفظ السرية

كلمة "التشفير" مشتقة من الكلمات اليونانية "kryptos" وتعني مخفي و "graphein" للكتابة. بدلاً من إخفاء رسالة ما عن أعين العدو جسديًا ، يسمح التشفير لطرفين بالتواصل في مرأى من الجميع ولكن بلغة لا يمكن لخصمهما قراءتها.

لتشفير رسالة ، يجب على المرسل معالجة المحتوى باستخدام بعض الطرق المنهجية ، والمعروفة باسم الخوارزمية. قد يتم تشفير الرسالة الأصلية ، المسماة plaintext ، بحيث يتم ترتيب أحرفها بترتيب غير واضح أو يمكن استبدال كل حرف بحرف آخر. يُعرف الخطاب الناتج عن ذلك بنص مشفر ، وفقًا لـ Crash Course لعلوم الكمبيوتر.

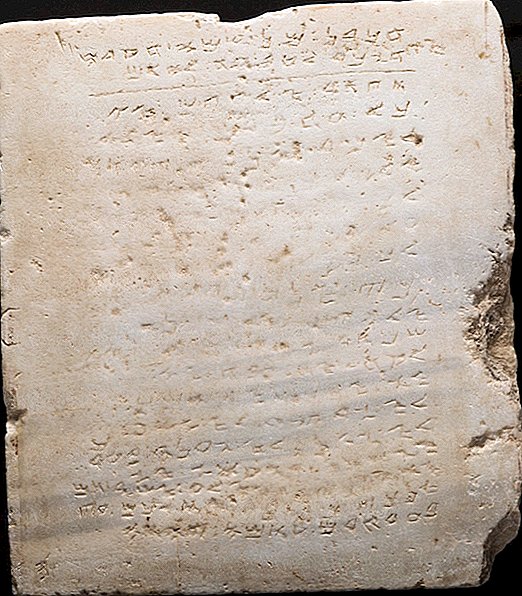

في العصر الإغريقي ، قام الجيش الإسبرطي بتشفير الرسائل باستخدام جهاز يسمى scytale ، والذي يتكون من شريط نحيف من الجلد الجرح حول طاقم خشبي ، وفقًا لمركز تاريخ التشفير. غير مجروح ، يبدو أن الشريط يحمل سلسلة من الشخصيات العشوائية ، ولكن إذا جرح حول طاقم من حجم معين ، فإن الحروف تتماشى مع الكلمات. تُعرف تقنية تبديل الحروف هذه بشفرة التحويل.

ذكرت كاما سوترا خوارزمية بديلة ، تعرف باسم الاستبدال ، توصي بأن تتعلم النساء طريقة الاحتفاظ بسجلات اتصالاتهن مخفية ، حسبما أفادت ذي أتلانتيك. لاستخدام الاستبدال ، يقوم المرسل بتبديل كل حرف في رسالة بحرف آخر ؛ على سبيل المثال ، قد تصبح الحرف "A" حرف "Z" وهكذا. لفك تشفير هذه الرسالة ، يحتاج المرسل والمستلم إلى الاتفاق على الرسائل التي سيتم تبديلها ، تمامًا كما يحتاج جنود سبارتان إلى امتلاك نفس الحجم.

المحللون الأولون

يجب الحفاظ على سرية المعرفة المحددة اللازمة لتحويل نص مشفر إلى نص عادي ، يعرف باسم المفتاح ، لضمان أمان الرسالة. إن كسر الشفرة بدون مفتاحها يتطلب معرفة ومهارة عظيمة.

ذهب تشفير الاستبدال دون كسر خلال الألفية الأولى بعد الميلاد - حتى أدرك عالم الرياضيات العربي الكندي ضعفه ، وفقًا لسيمون سينغ ، مؤلف كتاب "The Code Book" (راندوم هاوس ، 2011). مع ملاحظة أن بعض الحروف تستخدم بشكل متكرر أكثر من غيرها ، تمكن الكندي من عكس الاستبدالات عن طريق تحليل الحروف التي ظهرت في أغلب الأحيان في نص مشفر. أصبح العلماء العرب أبرز محللي التشفير في العالم ، مما أجبر المبرمجين على تكييف أساليبهم.

مع تقدم أساليب التشفير ، صعد محللو التشفير لتحديهم. من بين المناوشات الأكثر شهرة في هذه المعركة المستمرة كانت جهود الحلفاء لكسر آلة اللغز الألمانية خلال الحرب العالمية الثانية. يقوم جهاز Enigma بتشفير الرسائل باستخدام خوارزمية استبدال يتم تغيير مفتاحها المعقد يوميًا ؛ في المقابل ، طور المحلل الرقمي آلان تورينج جهازًا يسمى "القنبلة" لتتبع إعدادات Enigma المتغيرة ، وفقًا لوكالة المخابرات المركزية الأمريكية.

التشفير في عصر الإنترنت

في العصر الرقمي ، يظل هدف التشفير كما هو: منع تمرير المعلومات المتبادلة بين طرفين بواسطة الخصم. غالبًا ما يشير علماء الكمبيوتر إلى الطرفين باسم "أليس وبوب" ، وهي كيانات خيالية تم تقديمها لأول مرة في مقالة عام 1978 تصف طريقة التشفير الرقمي. تُزعج أليس وبوب باستمرار بصوت مزعج اسمه "حواء".

تستخدم جميع أنواع التطبيقات التشفير للحفاظ على أمان بياناتنا ، بما في ذلك أرقام بطاقات الائتمان والسجلات الطبية والعملات المشفرة مثل Bitcoin. تقوم Blockchain ، التكنولوجيا وراء Bitcoin ، بتوصيل مئات الآلاف من أجهزة الكمبيوتر عبر شبكة موزعة وتستخدم التشفير لحماية هوية كل مستخدم والحفاظ على سجل دائم لمعاملاتهم.

أدى ظهور شبكات الكمبيوتر إلى ظهور مشكلة جديدة: إذا كانت أليس وبوب موجودين على جانبي الكرة الأرضية ، فكيف يشتركان في مفتاح سري دون أن تتعطل حواء؟ برز تشفير المفتاح العام كحل ، وفقًا لأكاديمية خان. يستفيد المخطط من وظائف أحادية الاتجاه - الرياضيات التي يسهل تنفيذها ولكن يصعب عكسها بدون أجزاء رئيسية من المعلومات. تتبادل `` أليس '' و `` بوب '' نص التشفير الخاص بهم ومفتاحًا عامًا تحت أنظار حواء الساهرة ، لكن كل منهما يحتفظ بمفتاح خاص لأنفسهما. من خلال تطبيق كلا المفتاحين الخاصين على النص المشفر ، يصل الزوج إلى حل مشترك. في هذه الأثناء ، تكافح حواء لفك رموزها المتفرقة.

يستخدم شكل واسع من تشفير المفتاح العام ، يسمى تشفير RSA ، الطبيعة الصعبة للعوامل الأولية - إيجاد رقمين رئيسيين يتكاثران معًا ليعطيك حلًا محددًا. لا يستغرق ضرب رقمين رئيسيين وقتًا على الإطلاق ، ولكن حتى أسرع أجهزة الكمبيوتر على الأرض يمكن أن تستغرق مئات السنين لعكس العملية. تختار Alice رقمين يتم من خلالهما إنشاء مفتاح التشفير الخاص بها ، تاركًا لـ Eve المهمة العقيمة المتمثلة في حفر هذه الأرقام بالطريقة الصعبة.

أخذ قفزة كمية

بحثًا عن تشفير غير قابل للكسر ، يتطلع المبرمجون اليوم إلى فيزياء الكم. تصف فيزياء الكم السلوك الغريب للمادة على نطاقات صغيرة بشكل لا يصدق. مثل قطة شرودنغر الشهيرة ، توجد الجسيمات دون الذرية في العديد من الحالات في وقت واحد. ولكن عند فتح الصندوق ، تنجذب الجسيمات إلى حالة واحدة يمكن ملاحظتها. في السبعينيات والثمانينيات ، بدأ علماء الفيزياء في استخدام هذه الخاصية غير التقليدية لتشفير الرسائل السرية ، وهي طريقة تعرف الآن باسم "توزيع المفاتيح الكمومية".

مثلما يمكن ترميز المفاتيح بالبايت ، يقوم الفيزيائيون الآن بترميز المفاتيح في خصائص الجسيمات ، عادةً الفوتونات. يجب أن يقوم قياس التنصت الشنيع بقياس الجسيمات لسرقة المفتاح ، ولكن أي محاولة للقيام بذلك تغير سلوك الفوتونات ، وتنبيه أليس وبوب إلى الخرق الأمني. وأفاد ويريد أن نظام الإنذار المدمج هذا يجعل التوزيع الكمي للمفاتيح "آمنًا إلى حد ما".

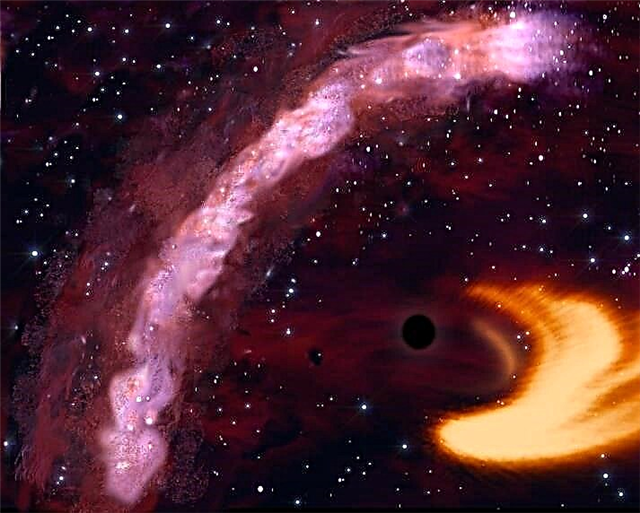

يمكن استبدال المفاتيح الكمومية عبر مسافات طويلة عبر الألياف البصرية ، لكن مسار التوزيع البديل أثار اهتمام الفيزيائيين في التسعينيات. هذه التقنية التي اقترحها أرتور إيكيرت ، تسمح لفوتونين بالتواصل عبر مسافات شاسعة بفضل ظاهرة تسمى "التشابك الكمي".

قال إيكيرت ، وهو الآن أستاذ في جامعة أكسفورد ومدير مركز تقنيات الكم في جامعة سنغافورة الوطنية: "إن الأشياء الكمومية تمتلك هذه الخاصية المدهشة حيث إذا فصلتها ، حتى على مدى مئات الأميال ، فإنها يمكن أن تشعر ببعضها البعض". تتصرف الجسيمات المتشابكة كوحدة واحدة ، مما يسمح لأليس وبوب بصياغة مفتاح مشترك عن طريق أخذ القياسات في كل طرف. إذا حاول متلصص اعتراض المفتاح ، تتفاعل الجسيمات وتتغير القياسات.

التشفير الكمومي أكثر من مجرد فكرة مجردة ؛ في عام 2004 ، قام الباحثون بتحويل 3000 يورو إلى حساب مصرفي عن طريق الفوتونات المتشابكة ، حسبما ذكرت Popular Science. في عام 2017 ، أطلق الباحثون النار على اثنين من الفوتونات المتشابكة إلى الأرض من القمر الصناعي Micius ، مع الحفاظ على اتصالهما عبر مسافة قياسية 747 ميلاً (1203 كيلومترات) ، وفقًا لـ New Scientist. تخوض العديد من الشركات الآن سباقًا لتطوير التشفير الكمي للتطبيقات التجارية ، مع بعض النجاح حتى الآن.

لضمان مستقبل الأمن السيبراني ، قد يكونون أيضًا في سباق مع الزمن.

وقال إيكيرت لـ Live Science: "إذا كان هناك كمبيوتر كمومي ، فإن أنظمة التشفير الحالية ، بما في ذلك تلك التي تدعم العملات المشفرة ، لن تكون آمنة بعد الآن". "نحن لا نعرف بالضبط متى سيتم بناؤها بالضبط - كان من الأفضل أن نبدأ في فعل شيء الآن."